Para quem comprou um novo computador e precisa de algumas dicas para começar a usar seu equipamento, o TechTudo criou um

check list com orientações importantes para você tirar o máximo de proveito do seu equipamento.

Confira nossas dicas para começar a usar seu novo computador (Foto: Reprodução/Adriano Hamaguchi)

Confira nossas dicas para começar a usar seu novo computador (Foto: Reprodução/Adriano Hamaguchi)

Não

é nada complicado começar do jeito certo. Basta ter um pouco de

paciência para configurar tudo do jeito certo, e evitar muitas dores de

cabeça no futuro. Com estas dicas, além de preservar seu investimento,

você garante que suas informações confidenciais não sejam acessadas por

pessoas indevidas. Confira!

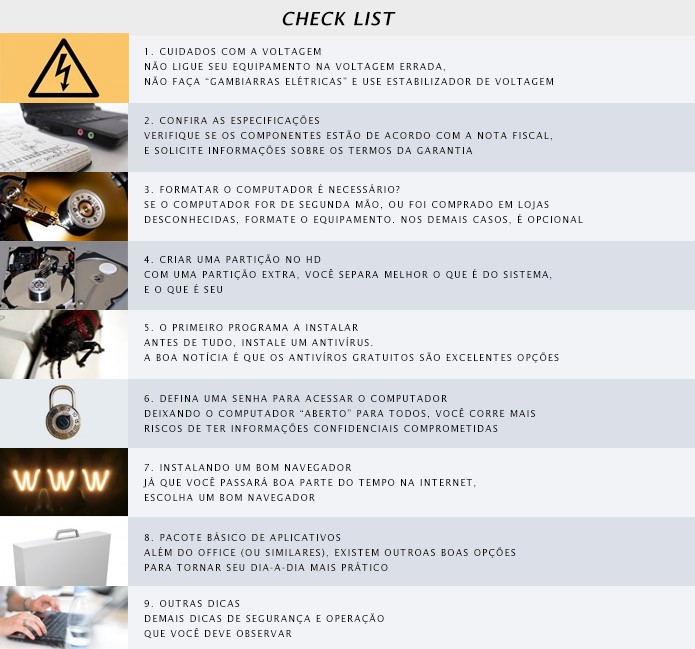

Checklist com dicas e orientações para quem comprou um computador recentemente (Foto: Reprodução/Adriano Hamaguchi)

Checklist com dicas e orientações para quem comprou um computador recentemente (Foto: Reprodução/Adriano Hamaguchi)

1. Cuidados com a voltagem

A

primeira coisa a fazer, é checar a fonte de energia. Ligar computadores

na voltagem errada é um erro mais comum do que você pode imaginar.

Notebooks geralmente possuem fontes bivolt, e possuem a indicação

"110~220 volts", o que significa que são bivolt. Este é um padrão

mundial, mas não custa nada conferir antes de ligar na tomada..

Nos

computadores de mesa, as fontes são embutidas no gabinete, e há dois

tipos de fontes bivolt: as que possuem "chave de seleção de voltagem"

precisam ser ajustadas manualmente para a voltagem correta, e as fontes

bivolt automáticas, que não têm chave de seleção (alternam a voltagem

automaticamente).

Chave de seleção de voltagem está presente em computadores desktop mais antigos (Foto: Reprodução/HP e C3Tech)

Chave de seleção de voltagem está presente em computadores desktop mais antigos (Foto: Reprodução/HP e C3Tech)

É imprescindível o uso de estabilizadores de energia. Não arrisque seu equipamento ligando direto na tomada ou improvisando conexões com "Ts" e extensões.

Os estabilizadores são equipamentos criados para controlar a tensão provida pela rede (Foto: Reprodução/TS Shara)

Os estabilizadores são equipamentos criados para controlar a tensão provida pela rede (Foto: Reprodução/TS Shara)

2. Confira as especificações

Verifique

se as configurações da máquina estão de acordo com o que foi prometido,

e se estão corretamente descritas na nota fiscal.

Existem muitas

versões de um mesmo processador Intel i5, por exemplo, e a diferença de

preço é grande. Além do processador, fique atento ao tamanho do HD, à

quantidade de memória RAM, placa-mãe e placa de vídeo, que são os

componentes mais caros. Acesse estas informações do sistema no Painel de

Controle, ou com a ajuda de programas como o CPU-Z, que fornece informações detalhadas de cada componente.

Com o programa CPU-Z é possível detectar os componentes instalados no computador (Foto: Reprodução/TechTudo)

Com o programa CPU-Z é possível detectar os componentes instalados no computador (Foto: Reprodução/TechTudo)

Fique

atento às condições da garantia do seu equipamento. Algumas marcas não

cobrem danos caso o equipamento seja aberto fora da assistência técnica

autorizada.

3. Formatar ou não formatar?

Se

você comprou de lojas desconhecidas, ou um equipamento de segunda mão,

formate o HD para garantir sua segurança. Programas espiões, vírus e

outras ameaças podem acompanhar este computador, inclusive

intencionalmente, para roubar dados do novo dono.

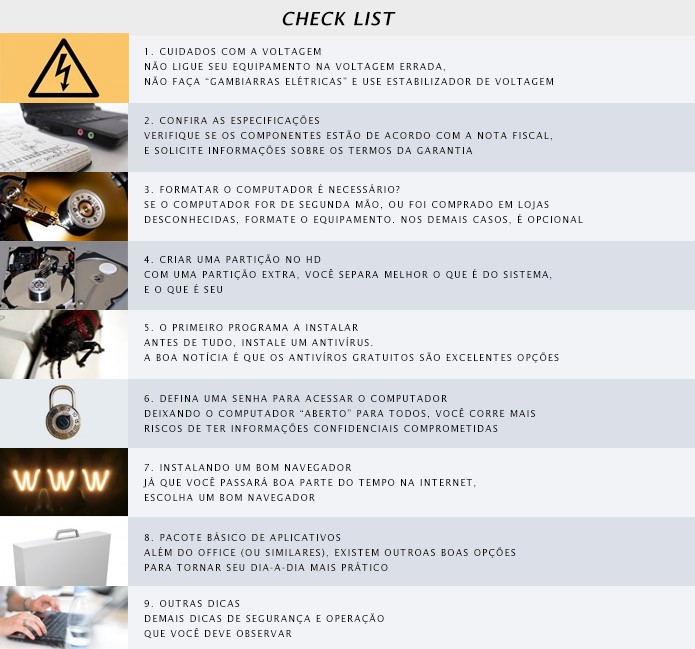

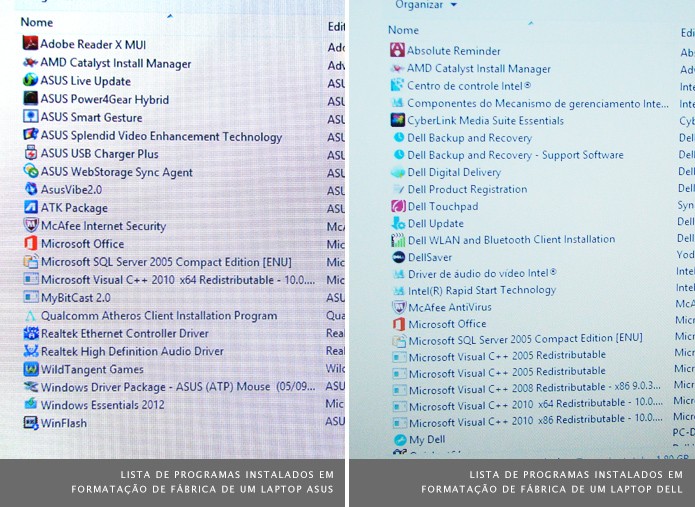

Numa formatação

"de fábrica" são instalados aplicativos essenciais para o funcionamento

de todos os recursos. Porém, alguns dos programas instalados não servem

para nada, e alguns deles são "demo", ou seja, expiram e enchem sua tela

de avisos para renovação e propagandas.

Na

formatação de fábrica, alguns dos aplicativos instalados não tem

utilidade para o usuário (Foto: Reprodução/Adriano Hamaguchi)

Na

formatação de fábrica, alguns dos aplicativos instalados não tem

utilidade para o usuário (Foto: Reprodução/Adriano Hamaguchi)

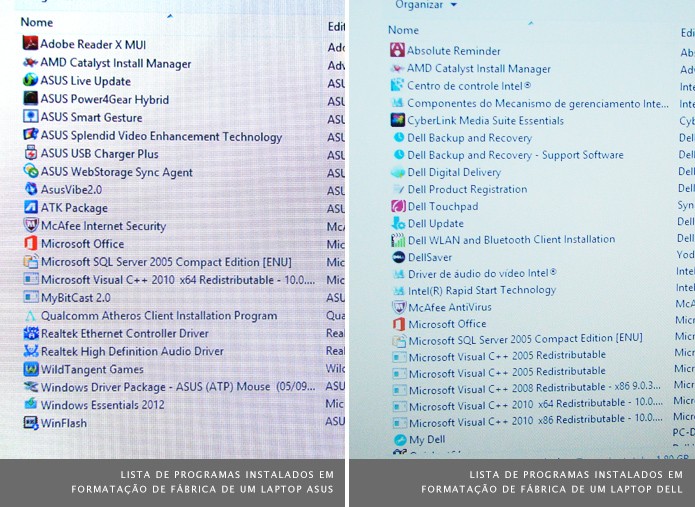

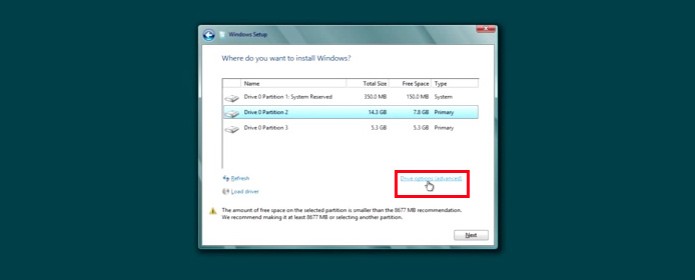

Para formatar é necessário um DVD ou pendrive com os arquivos de instalação do sistema operacional.

O programa de instalação do Windows 8 oferece as ferramentas para formatar o HD (Foto: Reprodução/Paulo Alves)

O programa de instalação do Windows 8 oferece as ferramentas para formatar o HD (Foto: Reprodução/Paulo Alves)

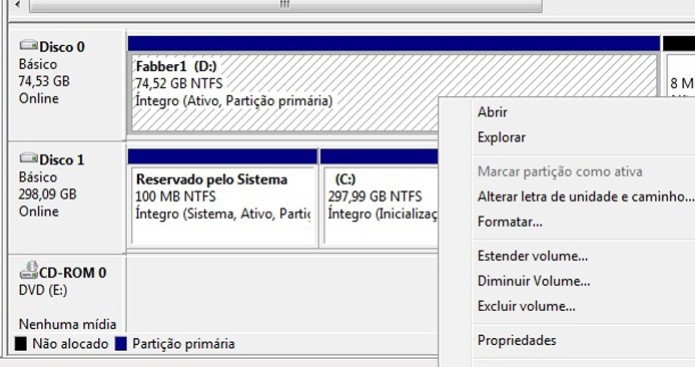

4. Criar uma partição no HD

Imagine

que seu HD seja uma estante e você precisa armazenar uma enciclopédia

de 15 volumes. Se não há espaço para guardar todos os volumes juntos,

será necessário colocá-los separados onde couber. Quando você consultar

esta enciclopédia, será necessário procurar por todos os volumes em

locais diversos. Trabalhoso, não?

É isto o que acontece no seu HD.

Quando você armazena um arquivo, o computador o divide em "pedaços" (se

necessário) e espalha essas partes no disco, onde couber. Quando você

precisar deste arquivo, há um esforço extra para buscar todos as partes.

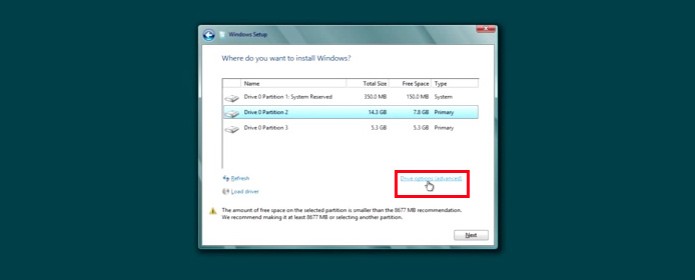

Ao

criar uma partição extra, você divide seu disco, como se um novo HD

fosse instalado na máquina. É mais fácil para o computador organizar

"suas duas estantes", se usar uma para arquivos fixos (sistema

operacional, programas e backup) e a outra para arquivos com maior

movimentação (jogos, documentos, imagens, vídeos e músicas).

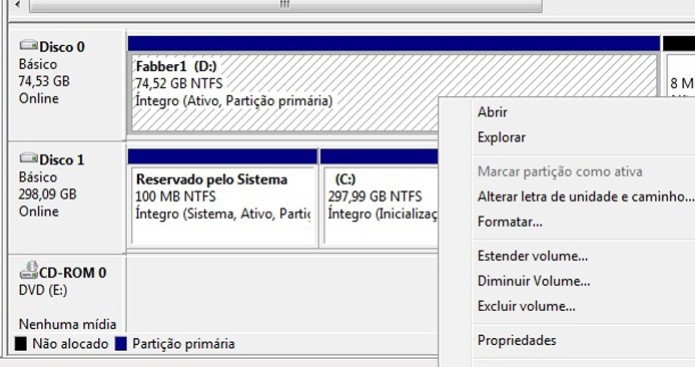

HD com duas partições permite melhor organização dos arquivos (Foto: Reprodução/Adriano Hamaguchi)

HD com duas partições permite melhor organização dos arquivos (Foto: Reprodução/Adriano Hamaguchi)

Além de

te ajudar manter a organização e o desempenho da máquina, a vida útil do

seu HD aumenta, já que há menos esforço para procurar partes de

arquivos.

O Gerenciamento de Discos é utilizado para criação e exclusão de partições no HD (Foto: Reprodução/Fabrício Janssen)

O Gerenciamento de Discos é utilizado para criação e exclusão de partições no HD (Foto: Reprodução/Fabrício Janssen)

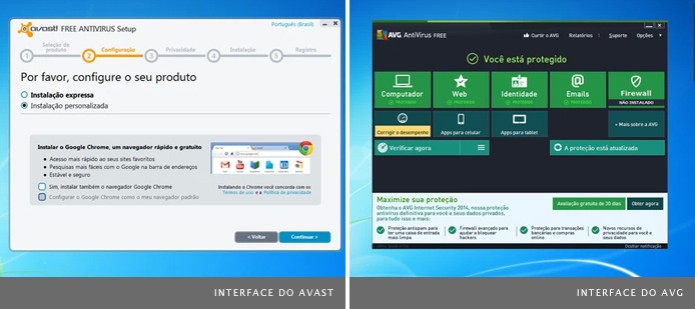

5. O primeiro programa a instalar

Um

bom antivírus vem primeiro lugar. Antes mesmo de checar seu email em

seu novo equipamento, instale um antivírus, pois a defesa nativa do

sistema operacional não garante que você fique livre de ameaças.

Confira a matéria do

TechTudo que explica o que são spywares, vírus e outras ameaças.

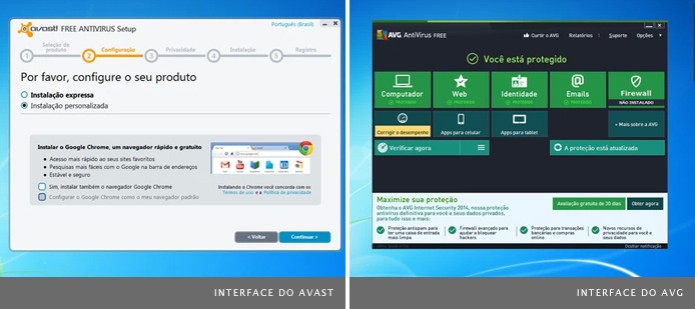

Dentre as opções gratuitas, indicamos o Avast e o AVG.

Para não receber alertas de atualização para a versão paga, faça o

cadastro nos sites indicados pelo antivírus, e durante a instalação,

fique atento para não instalar os programas "opcionais".

Os antivírus gratuitos Avast e AVG são as melhores opções gratuitas (Foto: Reprodução/Adriano Hamaguchi)

Os antivírus gratuitos Avast e AVG são as melhores opções gratuitas (Foto: Reprodução/Adriano Hamaguchi)

Mas

lembre-se, ter um antivírus instalado não é sinônimo de 100% de

segurança. Você ainda deve ter cuidado ao abrir sites, emails, arquivos

estranhos e pen drives.

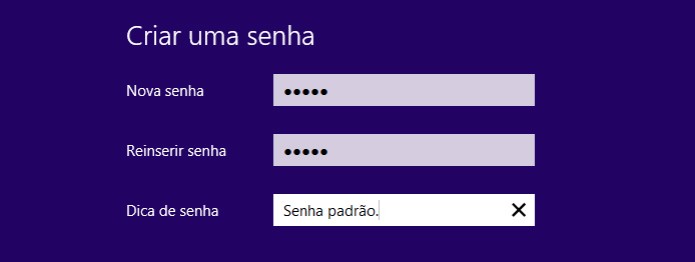

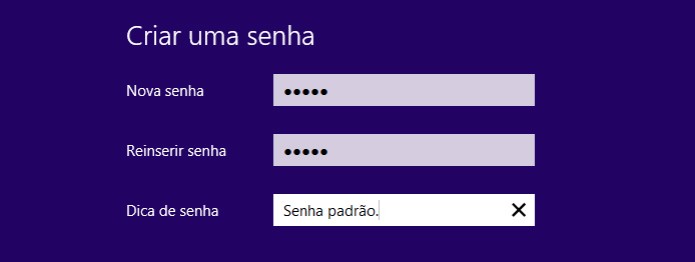

6. Defina uma senha para abrir o computador

Mesmo

que seu computador seja para seu uso privado, é aconselhável colocar

uma senha para garantir sua segurança. Confira nosso tutorial para colocar senha em computadores com Windows 7 ou 8.

Tela para configuração de senha no Windows 8 (Foto: Reprodução/Helito Bijora)

Tela para configuração de senha no Windows 8 (Foto: Reprodução/Helito Bijora)

7. Preciso instalar outro navegador?

Apesar dos avanços dos navegadores padrões (Internet Explorer e Safari), o Google Chrome lidera o ranking dos browsers melhores avaliados, seguido do Firefox.

E

qual é o melhor navegador? Esta é uma discussão sem fim, mas uma coisa é

certa, os browsers mais populares são o Chrome e o Firefox. Fatores

técnicos e avaliações mais detalhadas podem fazer a diferença, como você

pode conferir nesta matéria do

TechTudo que fala sobre as diferenças entre eles.

Google Chrome e Firefox são os navegadores mais populares do momento (Foto: Reprodução/Rui Gomes)

Google Chrome e Firefox são os navegadores mais populares do momento (Foto: Reprodução/Rui Gomes)

8. Pacote básico de aplicativos

Há duas opções populares de pacotes "tipo office": o tradicional Microsoft Office e o OpenOffice. O

preço do pacote Microsoft Office tem sofrido reduções consideráveis

para os usuários domésticos, e recomendamos que você por softwares

originais. O OpenOffice podem apresentar problemas de compatibilidade

com funções avançadas dos documentos criados no Microsoft Office e

importados para ele, mas no geral, é um ótimo programa.

O plugin Flash Player e o Foxit Reader,

ambos gratuitos, são também essenciais. O Flash Player permite

visualizar conteúdos multimídia como vídeo, música, jogos e animações, e

o Foxit Reader permite ver de documentos PDF.

Compactadores de

arquivos também são essenciais, e diversos dos formatos mais conhecidos

já são lidos e descompactados pelo próprio sistema operacional. Mas para

ter mais liberdade em tipos de compactação e outras ferramentas

avançadas, sugerimos o Peazip.

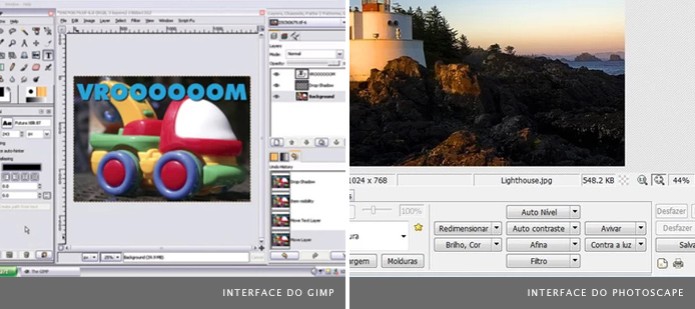

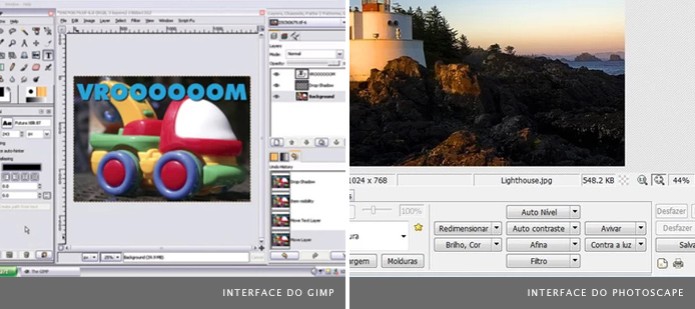

Para edição de imagens, recomendamos o Gimp.

Este é o editor de imagens gratuito mais completo que encontramos, e

possui ferramentas avançadas para edição de imagem. E para quem precisa

apenas de funções básicas, recomendamos o PhotoScape, que tem a promessa de ser "simples e divertido".

Programas

de edição gratuitos como o Gimp, à esquerda, e o PhotoScape, à direita,

possuem recursos básicos (Foto: Reprodução/Adriano Hamaguchi)

Programas

de edição gratuitos como o Gimp, à esquerda, e o PhotoScape, à direita,

possuem recursos básicos (Foto: Reprodução/Adriano Hamaguchi)

Quem precisa editar áudio, sugerimos o Audacity. Com ele é possível editar, gravar, importar e salvar diversos formatos de áudio. O programa é gratuito.

Para edição de vídeos, o Windows Movie Maker é a opção mais prática e gratuita. O Windows 8.1 conta com o Movie Moments, que possui funções semelhantes ao Movie Maker, porém mais simples.

A versão do Windows Movie Maker do Windows 8.1 é o Move Moments (Foto: Reprodução/TechTudo)

A versão do Windows Movie Maker do Windows 8.1 é o Move Moments (Foto: Reprodução/TechTudo)

Para gravar CDs, DVDs até discos Blu-ray, recomendamos o ImgBurn.

O programa é um programa gratuito, leve e funciona bem em qualquer

Windows. Uma ótima dica para quem não gostou o sistema nativo de gração

de CDs e DVDs.

9. Outras dicas

- Não salve senhas no navegador

Evite

salvar senhas de email, redes sociais e demais informações de login no

navegador. Caso você ainda não saiba, qualquer pessoa que use seu

computador pode descobrir facilmente todas as senhas salvas.

- Mantenha o sistema operacional e seu antivírus atualizados

Mantenha seu sistema operacional atualizado. O Windows Update

promete fazer isto por você. Sempre que novas ameaças surgem, novas

defesas são desenvolvidas e disponibilizadas através de pacotes de

atualização. Certifique-se de que seu antivírus também recebeu as

últimas atualizações semanalmente.

- Scaneie os arquivos do computador antigo

Precisa

transferir os arquivos do computador antigo para o novo? Não se esqueça

de scanear os arquivos para que seu computador não seja infectado.

- Evite instalar programas inúteis

Para

manter o bom desempenho do computador ao longo do tempo, evite instar

programas desnecessários. Cada vez que você instala um programa, uma

série de arquivos são criados e espalhados nas pastas do sistema. Mesmo

executando o desinstalador, vários arquivos e configurações feitas pelo

programa não são deletados, e isto afeta gradativamente o desempenho do

seu computador.

Uma solução é utilizar programas que fazem uma faxina no sistema operacional,

que também é uma boa opção para quem deseja formatar o computador e

remover os aplicativos desnecessários que vieram instalados.

Em casos mais "graves", será necessário uma formatação.

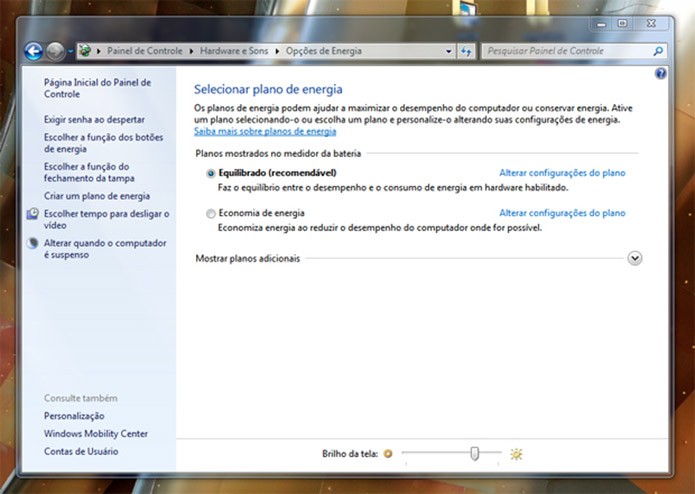

- Aumentando a vida útil da bateria

A

vida útil de uma bateria é calculada de acordo com o número de vezes

que você a recarrega. Assim, quanto mais você utilizar o laptop ligado

na tomada, mais preservará sua bateria.

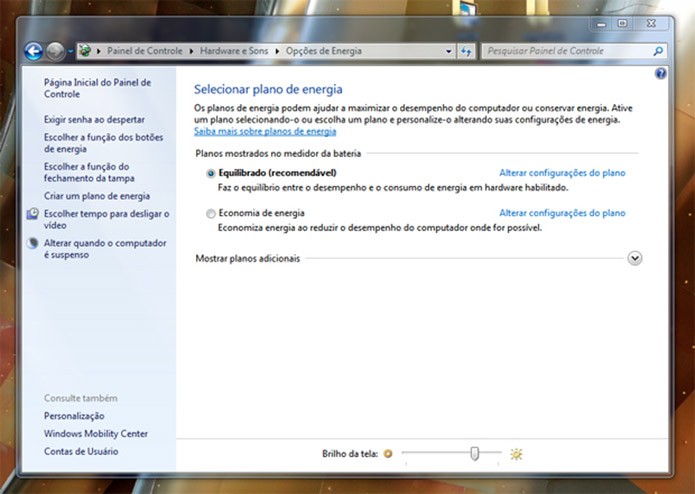

Você

também pode configurar seu laptop para economizar energia quando não

estiver conectado ao carregador. Ative a opção "Economia de energia" nas

Opções de Energia, saiba como aqui.

Com o plano de energia econômico ativado a bateria dos computadores portáteis dura mais (Foto: Reprodução/Teresa Furtado)

Com o plano de energia econômico ativado a bateria dos computadores portáteis dura mais (Foto: Reprodução/Teresa Furtado)

- Se desfazendo do computador antigo

O

que fazer com seu computador antigo? Bem, se você pretende vendê-lo,

não se esqueça de formatar seu HD (formatação completa). Informações

confidenciais e senhas podem ser recuperadas de um disco que não foi

propriamente apagado. Outra solução é utilizar programas específicos

para "exterminar" arquivos.

Descartar o PC velho (Foto: pond5)

Descartar o PC velho (Foto: pond5)

Depois você pode doá-lo para instituições de sua preferência ou fazer o descarte definitivo da maneira correta.

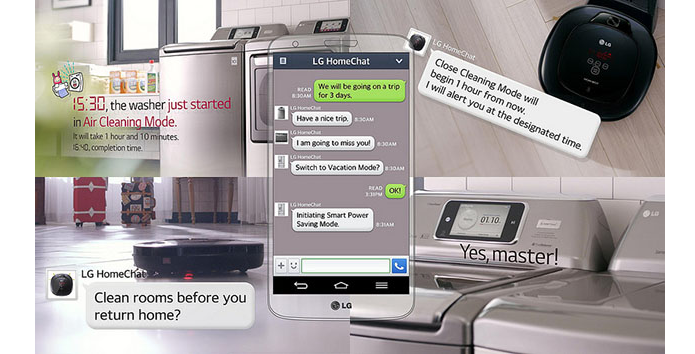

Sistema será apresentado na CES 2014 pela LG (Foto: Divulgação/LG)

Sistema será apresentado na CES 2014 pela LG (Foto: Divulgação/LG)

Brasil e Peru lideram lista de países com maior volume de dados maliciosos na América Latia (foto: Reprodução)

Brasil e Peru lideram lista de países com maior volume de dados maliciosos na América Latia (foto: Reprodução) Tablet transparente precisa de US$ 199 mil para sair do papel (Foto: Divulgação/Grippity)

Tablet transparente precisa de US$ 199 mil para sair do papel (Foto: Divulgação/Grippity) Confira nossas dicas para começar a usar seu novo computador (Foto: Reprodução/Adriano Hamaguchi)

Confira nossas dicas para começar a usar seu novo computador (Foto: Reprodução/Adriano Hamaguchi) Checklist com dicas e orientações para quem comprou um computador recentemente (Foto: Reprodução/Adriano Hamaguchi)

Checklist com dicas e orientações para quem comprou um computador recentemente (Foto: Reprodução/Adriano Hamaguchi) Chave de seleção de voltagem está presente em computadores desktop mais antigos (Foto: Reprodução/HP e C3Tech)

Chave de seleção de voltagem está presente em computadores desktop mais antigos (Foto: Reprodução/HP e C3Tech) Os estabilizadores são equipamentos criados para controlar a tensão provida pela rede (Foto: Reprodução/TS Shara)

Os estabilizadores são equipamentos criados para controlar a tensão provida pela rede (Foto: Reprodução/TS Shara) Com o programa CPU-Z é possível detectar os componentes instalados no computador (Foto: Reprodução/TechTudo)

Com o programa CPU-Z é possível detectar os componentes instalados no computador (Foto: Reprodução/TechTudo) Na

formatação de fábrica, alguns dos aplicativos instalados não tem

utilidade para o usuário (Foto: Reprodução/Adriano Hamaguchi)

Na

formatação de fábrica, alguns dos aplicativos instalados não tem

utilidade para o usuário (Foto: Reprodução/Adriano Hamaguchi) O programa de instalação do Windows 8 oferece as ferramentas para formatar o HD (Foto: Reprodução/Paulo Alves)

O programa de instalação do Windows 8 oferece as ferramentas para formatar o HD (Foto: Reprodução/Paulo Alves) HD com duas partições permite melhor organização dos arquivos (Foto: Reprodução/Adriano Hamaguchi)

HD com duas partições permite melhor organização dos arquivos (Foto: Reprodução/Adriano Hamaguchi) O Gerenciamento de Discos é utilizado para criação e exclusão de partições no HD (Foto: Reprodução/Fabrício Janssen)

O Gerenciamento de Discos é utilizado para criação e exclusão de partições no HD (Foto: Reprodução/Fabrício Janssen) Os antivírus gratuitos Avast e AVG são as melhores opções gratuitas (Foto: Reprodução/Adriano Hamaguchi)

Os antivírus gratuitos Avast e AVG são as melhores opções gratuitas (Foto: Reprodução/Adriano Hamaguchi) Tela para configuração de senha no Windows 8 (Foto: Reprodução/Helito Bijora)

Tela para configuração de senha no Windows 8 (Foto: Reprodução/Helito Bijora) Google Chrome e Firefox são os navegadores mais populares do momento (Foto: Reprodução/Rui Gomes)

Google Chrome e Firefox são os navegadores mais populares do momento (Foto: Reprodução/Rui Gomes) Programas

de edição gratuitos como o Gimp, à esquerda, e o PhotoScape, à direita,

possuem recursos básicos (Foto: Reprodução/Adriano Hamaguchi)

Programas

de edição gratuitos como o Gimp, à esquerda, e o PhotoScape, à direita,

possuem recursos básicos (Foto: Reprodução/Adriano Hamaguchi) A versão do Windows Movie Maker do Windows 8.1 é o Move Moments (Foto: Reprodução/TechTudo)

A versão do Windows Movie Maker do Windows 8.1 é o Move Moments (Foto: Reprodução/TechTudo) Com o plano de energia econômico ativado a bateria dos computadores portáteis dura mais (Foto: Reprodução/Teresa Furtado)

Com o plano de energia econômico ativado a bateria dos computadores portáteis dura mais (Foto: Reprodução/Teresa Furtado) Descartar o PC velho (Foto: pond5)

Descartar o PC velho (Foto: pond5) Aplicativos para Android (Foto: Allan Melo / TechTudo)

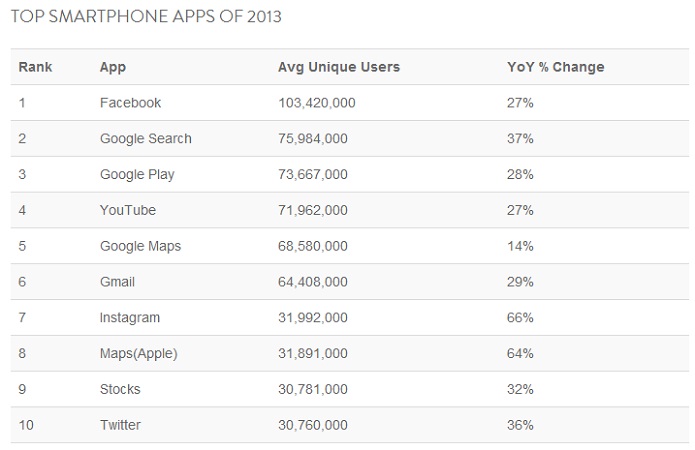

Aplicativos para Android (Foto: Allan Melo / TechTudo) Aplicativos mais populares de 2013, segundo estudo (Foto: Divulgação/Nielsen)

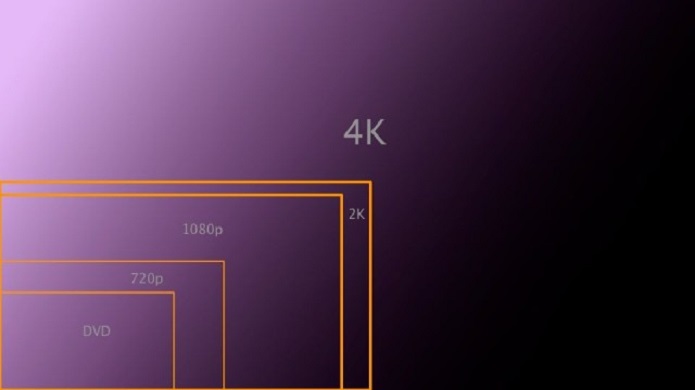

Aplicativos mais populares de 2013, segundo estudo (Foto: Divulgação/Nielsen) Imagem que compara as diferentes resoluções com a 4K. (Foto: Reprodução/CultOfMac)

Imagem que compara as diferentes resoluções com a 4K. (Foto: Reprodução/CultOfMac) TVs da Samsung ficarão ainda mais inteligentes (Foto: Divulgação/Samsung)

TVs da Samsung ficarão ainda mais inteligentes (Foto: Divulgação/Samsung) Impressora 3D vira realidade com projeto divulgado no Kickstarter (Foto: Reprodução/Kickstarter)

Impressora 3D vira realidade com projeto divulgado no Kickstarter (Foto: Reprodução/Kickstarter) Estudante com amigos nos projeto da Deltaprintr (Foto: Reprodução/Kickstarter)

Estudante com amigos nos projeto da Deltaprintr (Foto: Reprodução/Kickstarter) Edward

Snowden publicou informações confidenciais de sistemas de vigilância

virtual dos Estados Unidos (Foto: Reprodução/The Guardian)

Edward

Snowden publicou informações confidenciais de sistemas de vigilância

virtual dos Estados Unidos (Foto: Reprodução/The Guardian) Os ataques hackers cresceram muito em 2013 (Foto: Reprodução/Internet)

Os ataques hackers cresceram muito em 2013 (Foto: Reprodução/Internet) O número de ataques a celulares vem crescendo radicalmente (Foto: Pond5)

O número de ataques a celulares vem crescendo radicalmente (Foto: Pond5) A máscara de Guy Fawkes, personagem do filme "V de Vingança" símbolos do Anonymous (Foto: Reprodução)

A máscara de Guy Fawkes, personagem do filme "V de Vingança" símbolos do Anonymous (Foto: Reprodução) Bitcoins são utilizadas por diversas pessoas no mundo, inclusive hackers

Bitcoins são utilizadas por diversas pessoas no mundo, inclusive hackers Montar um pc do zero ou comprar um montado (Foto: Pedro Cardoso/TechTudo)

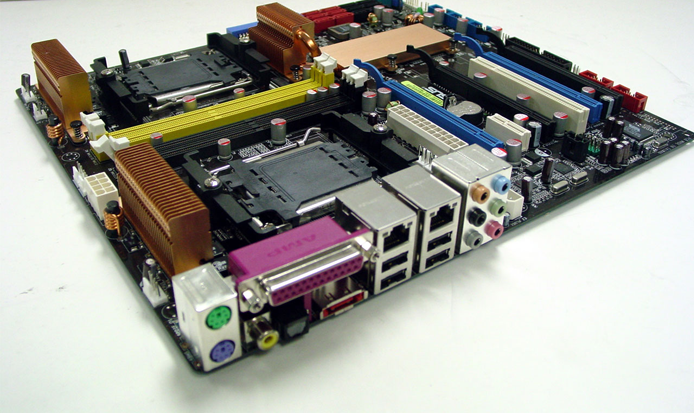

Montar um pc do zero ou comprar um montado (Foto: Pedro Cardoso/TechTudo) A placa mãe interliga todos os componentes do PC (Foto: Reprodução/Informática em casa)

A placa mãe interliga todos os componentes do PC (Foto: Reprodução/Informática em casa) O

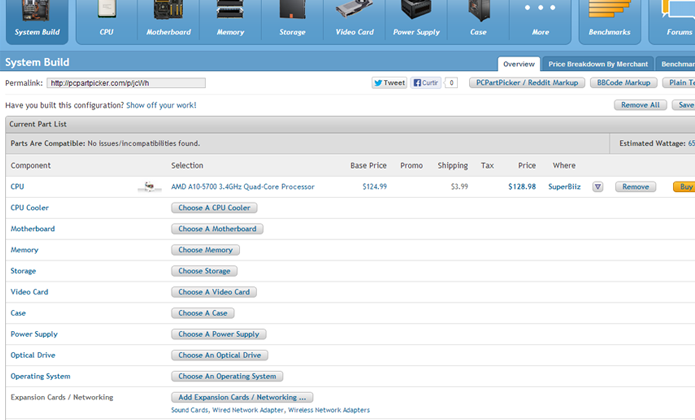

site PcPartPicker permite montar um PC virtualmente e testar a

compatibilidade entre os componentes (Foto: Reprodução/PcPartPicker)

O

site PcPartPicker permite montar um PC virtualmente e testar a

compatibilidade entre os componentes (Foto: Reprodução/PcPartPicker)  Hora de montar os componentes dentro de sua torre (Foto: Reprodução/Leonardokipper)

Hora de montar os componentes dentro de sua torre (Foto: Reprodução/Leonardokipper) Os três sistemas operacionais mais utilizados no mundo: Windows, Linux e Mac (Foto: Reprodução)

Os três sistemas operacionais mais utilizados no mundo: Windows, Linux e Mac (Foto: Reprodução) Slatebook x2, novo híbrido da HP roda Android e acaba de chegar ao Brasil (Foto: Divulgação/HP)

Slatebook x2, novo híbrido da HP roda Android e acaba de chegar ao Brasil (Foto: Divulgação/HP) Híbrido com Android é novidade no mercado (Foto: Reprodução/YouTube)

Híbrido com Android é novidade no mercado (Foto: Reprodução/YouTube) Resetando as configurações do Roteador (Foto: TechTudo)

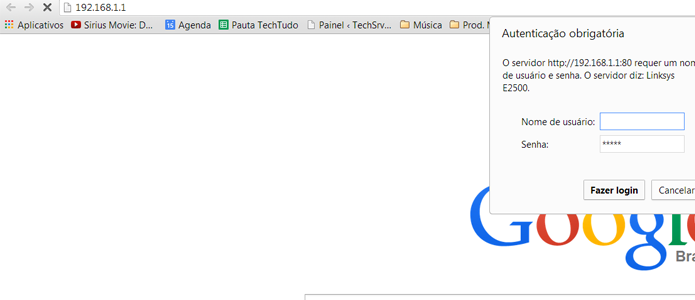

Resetando as configurações do Roteador (Foto: TechTudo) Acessando o roteador pelo navegador (Foto: Reprodução/Henrique Duarte)

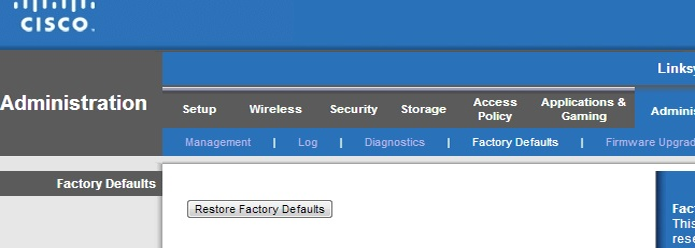

Acessando o roteador pelo navegador (Foto: Reprodução/Henrique Duarte) A opção Reset Factory Defaults" retoma as configurações originais de seu roteador (Foto: Reprodução/Henrique Duarte)

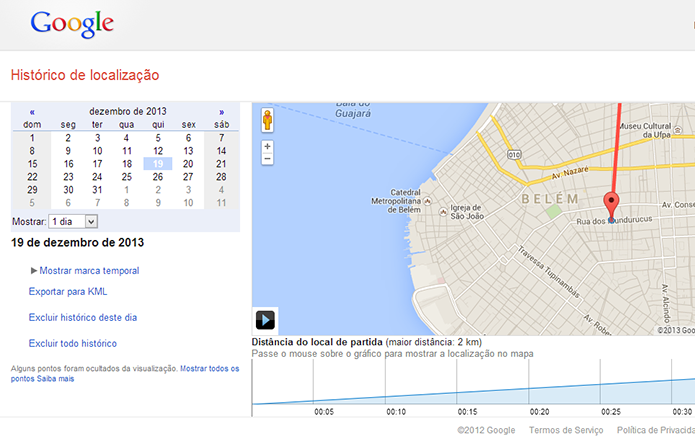

A opção Reset Factory Defaults" retoma as configurações originais de seu roteador (Foto: Reprodução/Henrique Duarte)  Abra a página de localização logado com sua conta Google (Foto: Reprodução/Paulo Alves)

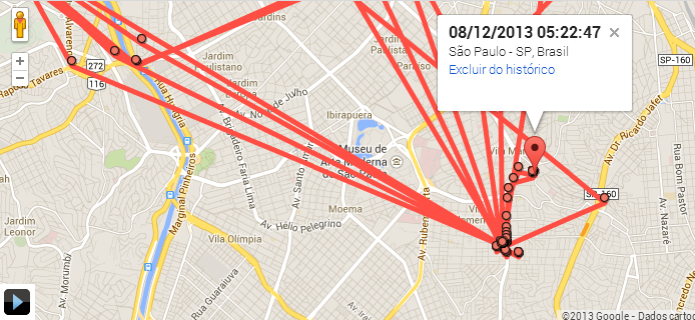

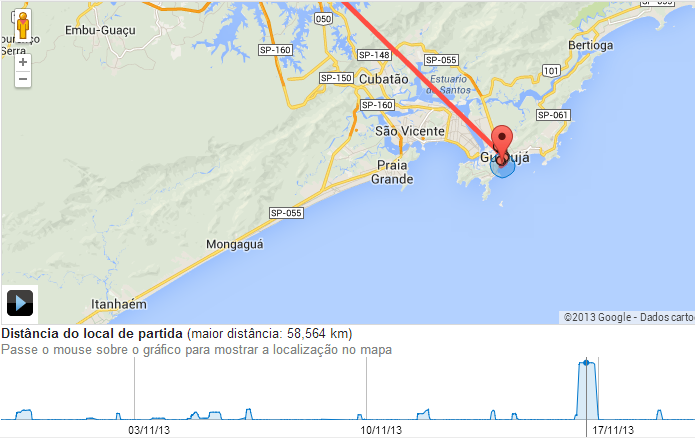

Abra a página de localização logado com sua conta Google (Foto: Reprodução/Paulo Alves)  Escolha os dias que deseja ver e o ponto de referência no calendário (Foto: Reprodução/Paulo Alves)

Escolha os dias que deseja ver e o ponto de referência no calendário (Foto: Reprodução/Paulo Alves)  Ao clicar em cada ponto, você pode ver o horário exato em que você passou por um local (Foto: Reprodução/Paulo Alves)

Ao clicar em cada ponto, você pode ver o horário exato em que você passou por um local (Foto: Reprodução/Paulo Alves)  O gráfico indica a distância percorrida e a movimentação com o arrastar do mouse (Foto: Reprodução/Paulo Alves)

O gráfico indica a distância percorrida e a movimentação com o arrastar do mouse (Foto: Reprodução/Paulo Alves)  Instagram Direct (Foto: Reprodução/Instagram)

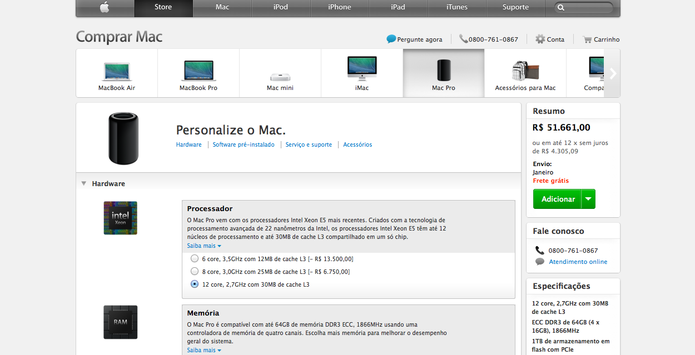

Instagram Direct (Foto: Reprodução/Instagram) Mac Pro 2013 já é vendido na Apple Store brasileira com preço assustador (Foto: Reprodução/Apple Store)

Mac Pro 2013 já é vendido na Apple Store brasileira com preço assustador (Foto: Reprodução/Apple Store) Upgrades de fábrica podem deixar o PC com preço de carro top zero KM (Foto: Reprodução/Apple Store)

Upgrades de fábrica podem deixar o PC com preço de carro top zero KM (Foto: Reprodução/Apple Store) No More Woof: projeto quer traduzir pensamentos de cães (Foto: Reprodução/ Indiegogo)

No More Woof: projeto quer traduzir pensamentos de cães (Foto: Reprodução/ Indiegogo) O acessório projetado pelo No More Woof ainda deve ganhar uma versão com design mais amigável (Foto: Reprodução/ Indiegogo)

O acessório projetado pelo No More Woof ainda deve ganhar uma versão com design mais amigável (Foto: Reprodução/ Indiegogo) Samsung pode fabricar mais celulares com sistema Windows Phone em breve (Foto: Reprodução/AnandTech)

Samsung pode fabricar mais celulares com sistema Windows Phone em breve (Foto: Reprodução/AnandTech) Saiba como identificar sites que podem conter códigos maliciosos (Foto: Reprodução/Zone Hosting)

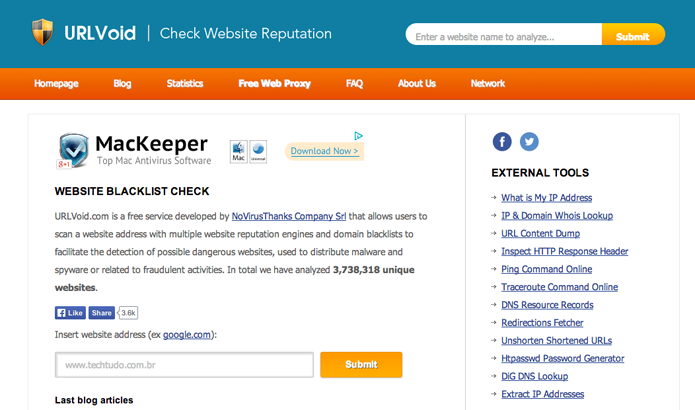

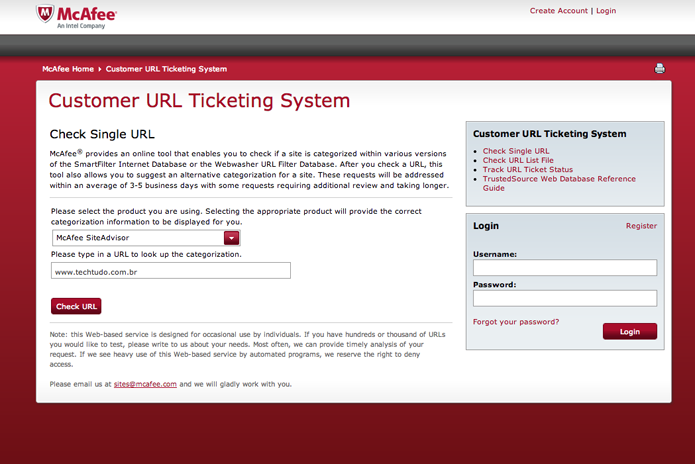

Saiba como identificar sites que podem conter códigos maliciosos (Foto: Reprodução/Zone Hosting)  URLVoid scanner (Foto: Reprodução/URLVoid)

URLVoid scanner (Foto: Reprodução/URLVoid) AVG Online Web Page Scanner (Foto: Reprodução/AVG Online Web Pager Scanner)

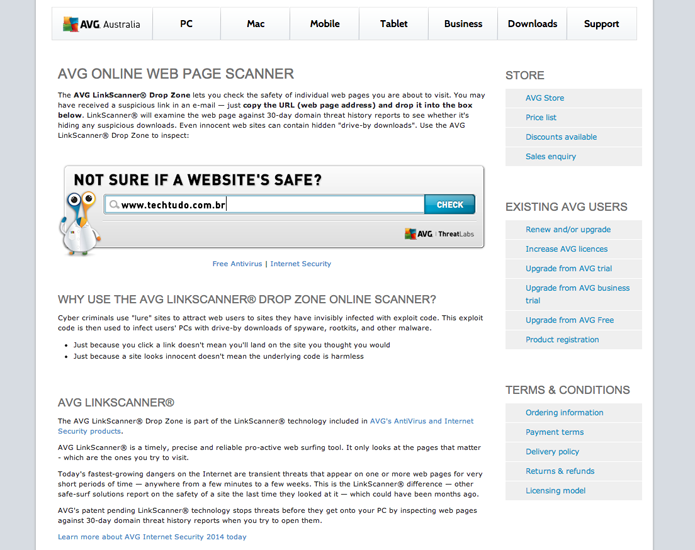

AVG Online Web Page Scanner (Foto: Reprodução/AVG Online Web Pager Scanner) Sucuri SiteCheck (Foto: Reprodução/Sucuri SiteCheck)

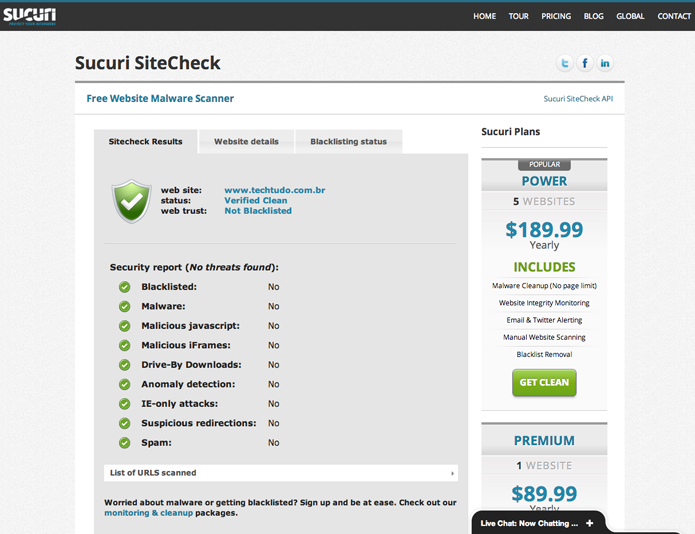

Sucuri SiteCheck (Foto: Reprodução/Sucuri SiteCheck) Norton Safe Web (Foto: Reprodução/Norton Safe Web)

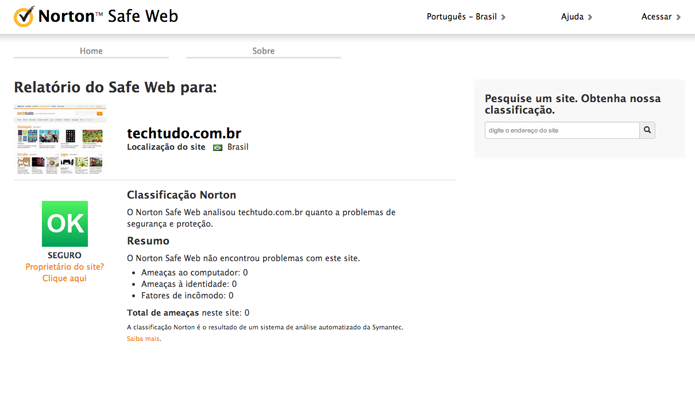

Norton Safe Web (Foto: Reprodução/Norton Safe Web) McAfee SiteAdvisor (Foto: Reprodução/Marvin Costa)

McAfee SiteAdvisor (Foto: Reprodução/Marvin Costa) Smatwatch da Apple pode se parecer com iPod Nano com interface de relógio e ter nome de iWatch (Foto: Reprodução/macrumors)

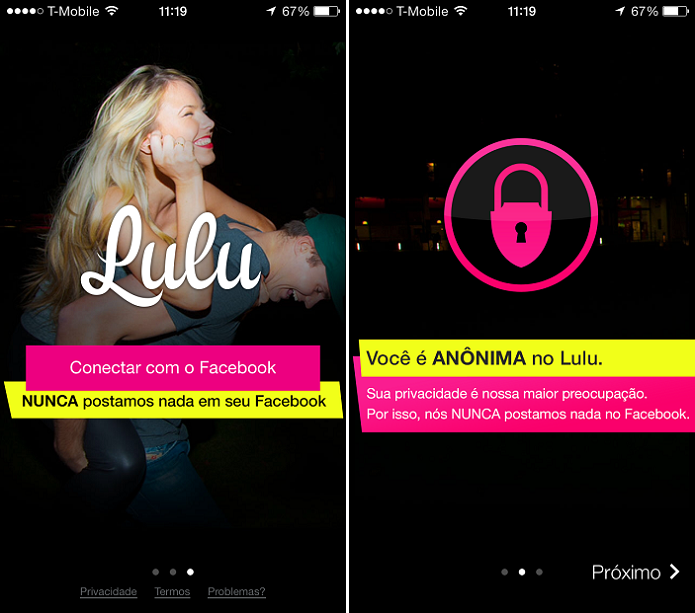

Smatwatch da Apple pode se parecer com iPod Nano com interface de relógio e ter nome de iWatch (Foto: Reprodução/macrumors) Anonimato é garantido nos apps (Foto: Reprodução/Thiago Barros)

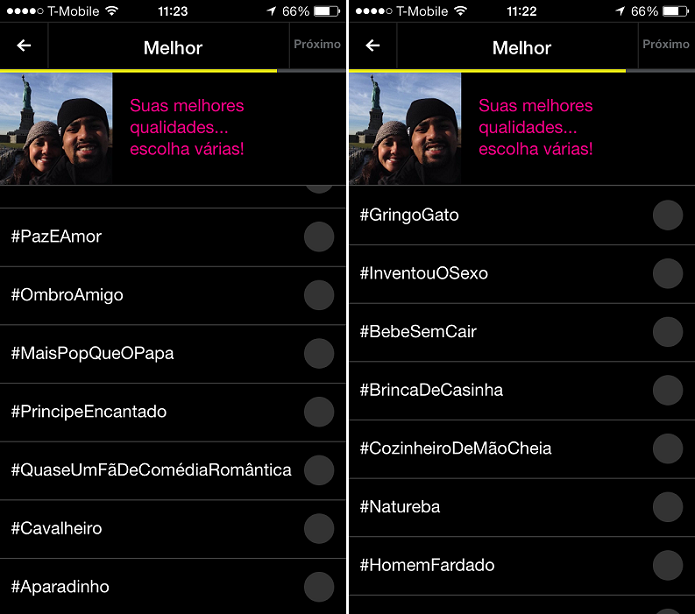

Anonimato é garantido nos apps (Foto: Reprodução/Thiago Barros) Lulu tem mais tags (Foto: Reprodução/Thiago Barros)

Lulu tem mais tags (Foto: Reprodução/Thiago Barros) Clube do Bolinha é bem simples (Foto: Thiago Barros/Reprodução)

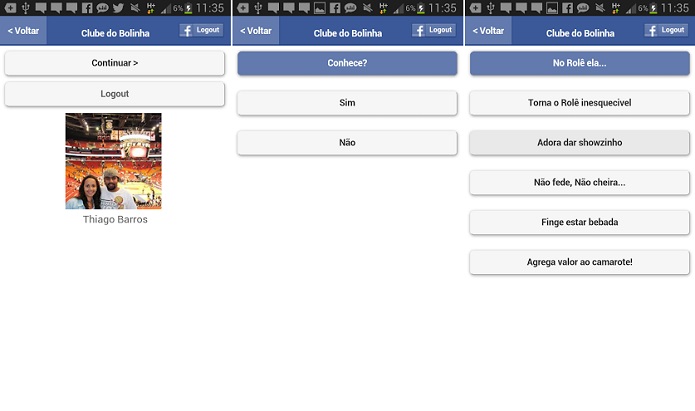

Clube do Bolinha é bem simples (Foto: Thiago Barros/Reprodução)

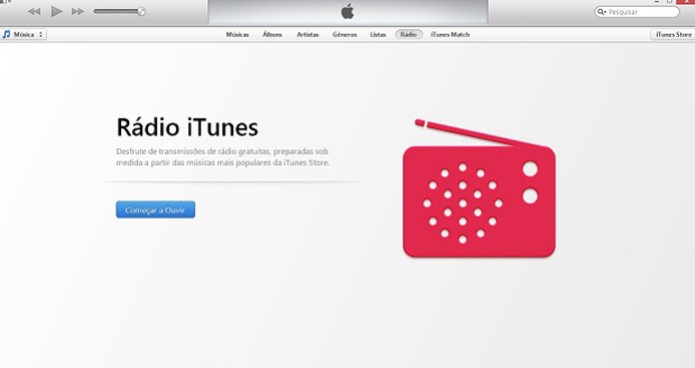

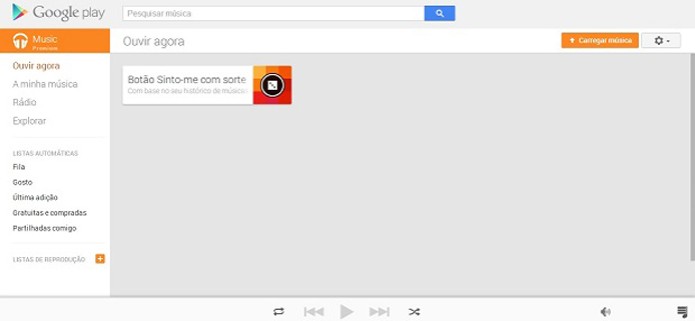

Google Play Music está disponível em português e foi liberado para iOS (Foto: Reprodução/Thiago Barros)

Google Play Music está disponível em português e foi liberado para iOS (Foto: Reprodução/Thiago Barros) iTunes Radio também oferece seu menu em português (Foto: Reprodução/Thiago Barros)

iTunes Radio também oferece seu menu em português (Foto: Reprodução/Thiago Barros) Play Music All Access do Google tem muitos recursos para armazenamento de músicas (Foto: Reprodução/Thiago Barros)

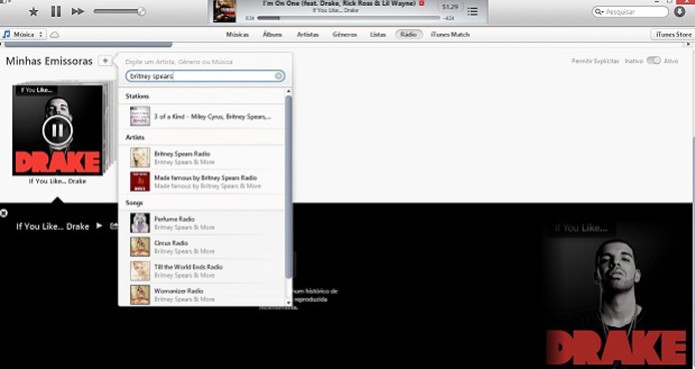

Play Music All Access do Google tem muitos recursos para armazenamento de músicas (Foto: Reprodução/Thiago Barros) Reprodução de rádios no iTunes Radio da Apple (Foto: Reprodução/Thiago Barros)

Reprodução de rádios no iTunes Radio da Apple (Foto: Reprodução/Thiago Barros) É possível escolher entre os tipos de pagamento do Google Play Music nos Estados Unidos (Foto: Reprodução/Thiago Barros)

É possível escolher entre os tipos de pagamento do Google Play Music nos Estados Unidos (Foto: Reprodução/Thiago Barros) Assinatura do iTunes Match acaba com anúncios no serviço de músicas (Foto: Reprodução/Thiago Barros)

Assinatura do iTunes Match acaba com anúncios no serviço de músicas (Foto: Reprodução/Thiago Barros)